Wie Sie mit dem neuen BSI-Standard zügig ein Notfallmanagement etablieren Arbeitsteilung zwischen BC-Managern und BCM-Koordinatoren Automatisierte Fragebögen zur Datenerhebung für jeden Arbeitsschritt Risikoakzeptanzniveaus und Bewertungshorizonte Integriertes BCM-Dokumentenmanagementsystem Besondere Aufbauorganisation (BAO)

BSI IT-Grundschutz Umsetzung bei Leitstellen (Webinar | Online)

Exklusiv und kostenfrei für Leitstellen. Wir zeigen Ihnen in diesem kostenfreien Webinar, wie Sie Informationssicherheit als Leitstelle umsetzen können. Melden Sie sich jetzt an und bringen Sie Ihre Cybersicherheit auf

Exklusiv und kostenfrei für Leitstellen. Wir zeigen Ihnen in diesem kostenfreien Webinar, wie Sie Informationssicherheit als Leitstelle umsetzen können. Melden Sie sich jetzt an und bringen Sie Ihre Cybersicherheit auf

ISMS auf der Basis von BSI Standard 200-2 und 200-3 (Webinar | Online)

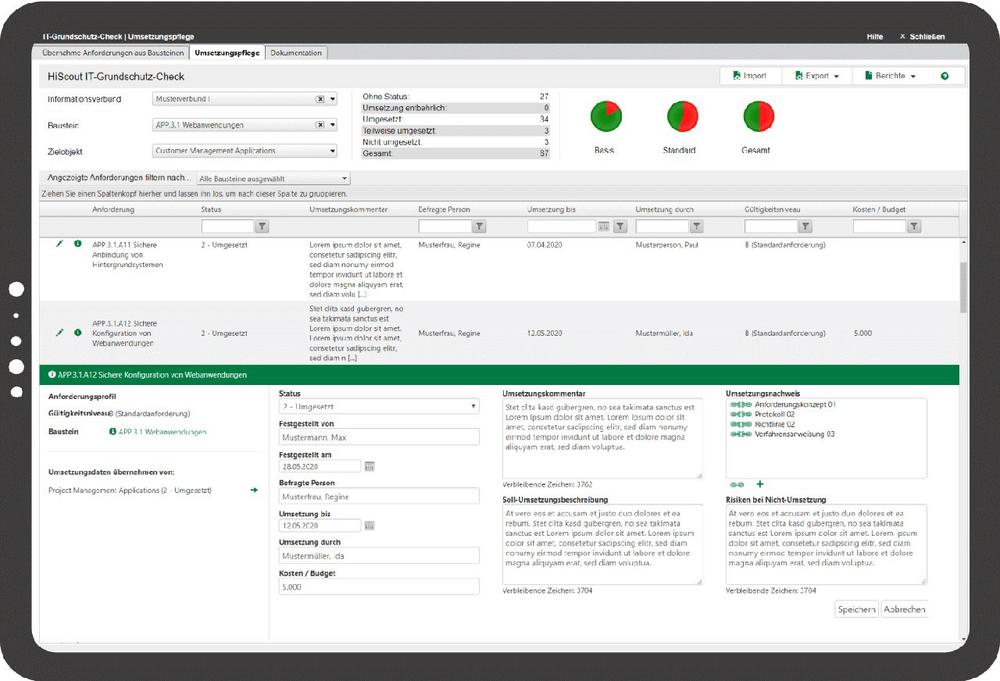

Wie Sie ein zukunftssicheres ISMS in Ihrer Organisation einführen und bei Bedarf flexibel an Ihre individuellen Anforderungen anpassen Grundschutzcheck und übergreifendes Maßnahmenmanagement Integriertes IT-Grundschutzkompendium Dezentrale Datenerhebung mit automatisierten Fragebögen Redundanzfreie Sicherheitskonzepte

Wie Sie ein zukunftssicheres ISMS in Ihrer Organisation einführen und bei Bedarf flexibel an Ihre individuellen Anforderungen anpassen Grundschutzcheck und übergreifendes Maßnahmenmanagement Integriertes IT-Grundschutzkompendium Dezentrale Datenerhebung mit automatisierten Fragebögen Redundanzfreie Sicherheitskonzepte

ISMS auf Basis ISO 27001 (Webinar | Online)

Wie Sie ein zukunftssicheres ISMS in Ihrer Organisation einführen und bei Bedarf flexibel an Ihre individuellen Anforderungen anpassen Erfahren Sie, wie Sie mit HiScout ISM Ihr Informationssicherheitsmanagementsystem (ISMS) nach ISO

Wie Sie ein zukunftssicheres ISMS in Ihrer Organisation einführen und bei Bedarf flexibel an Ihre individuellen Anforderungen anpassen Erfahren Sie, wie Sie mit HiScout ISM Ihr Informationssicherheitsmanagementsystem (ISMS) nach ISO

ISMS gemäß ISO 27001 (Webinar | Online)

Wie Sie ein zukunftssicheres ISMS in Ihrer Organisation einführen und bei Bedarf flexibel an Ihre individuellen Anforderungen anpassen Erfahren Sie, wie Sie mit HiScout ISM Ihr Informationssicherheitsmanagementsystem (ISMS) gemäß ISO

Wie Sie ein zukunftssicheres ISMS in Ihrer Organisation einführen und bei Bedarf flexibel an Ihre individuellen Anforderungen anpassen Erfahren Sie, wie Sie mit HiScout ISM Ihr Informationssicherheitsmanagementsystem (ISMS) gemäß ISO

Zertifizierter BCM – Notfallmanager in der Kreditwirtschaft (Seminar | Online)

Die Anforderungen an die Ausgestaltung des Notfallmanagements sind durch die MaRisk, die BAIT-Novellen von 2021 und die DORA-Vorgaben erheblich gestiegen. Dabei muss das Business Continuity Management (BCM) in der Bankpraxis

Die Anforderungen an die Ausgestaltung des Notfallmanagements sind durch die MaRisk, die BAIT-Novellen von 2021 und die DORA-Vorgaben erheblich gestiegen. Dabei muss das Business Continuity Management (BCM) in der Bankpraxis

BSI IT-Grundschutz Umsetzung bei Leitstellen (Webinar | Online)

Exklusiv und kostenfrei für Leitstellen. Wir zeigen Ihnen in diesem kostenfreien Webinar, wie Sie Informationssicherheit als Leitstelle umsetzen können. Melden Sie sich jetzt an und bringen Sie Ihre Cybersicherheit auf

Exklusiv und kostenfrei für Leitstellen. Wir zeigen Ihnen in diesem kostenfreien Webinar, wie Sie Informationssicherheit als Leitstelle umsetzen können. Melden Sie sich jetzt an und bringen Sie Ihre Cybersicherheit auf

KRITIS und NIS-2-Umsetzung mit HiScout – exklusives Webinar für die Mitglieder des BDEW (Webinar | Online)

Exklusiv und kostenfrei für Mitglieder des BDEW: Informieren Sie sich über die NIS-2-Richtlinie und wie Sie diese mit HiScout strukturiert umsetzen. Es wird auf die spezifischen Anforderungen der Energie- und

Exklusiv und kostenfrei für Mitglieder des BDEW: Informieren Sie sich über die NIS-2-Richtlinie und wie Sie diese mit HiScout strukturiert umsetzen. Es wird auf die spezifischen Anforderungen der Energie- und

Raus aus dem Krisenmodus – So meistern Sie Ihr Informationssicherheits-Managementsystem (ISMS) (Webinar | Online)

Die Anforderungen an die Cybersicherheit steigen kontinuierlich – sind Sie vorbereitet? In unserem kostenfreien Webinar zeigen wir Ihnen, wie Sie mit einem Informationssicherheits-Managementsystem (ISMS) den Überblick behalten und gesetzliche Anforderungen

Die Anforderungen an die Cybersicherheit steigen kontinuierlich – sind Sie vorbereitet? In unserem kostenfreien Webinar zeigen wir Ihnen, wie Sie mit einem Informationssicherheits-Managementsystem (ISMS) den Überblick behalten und gesetzliche Anforderungen

BCM nach BSI-Standard 200-4 (Webinar | Online)

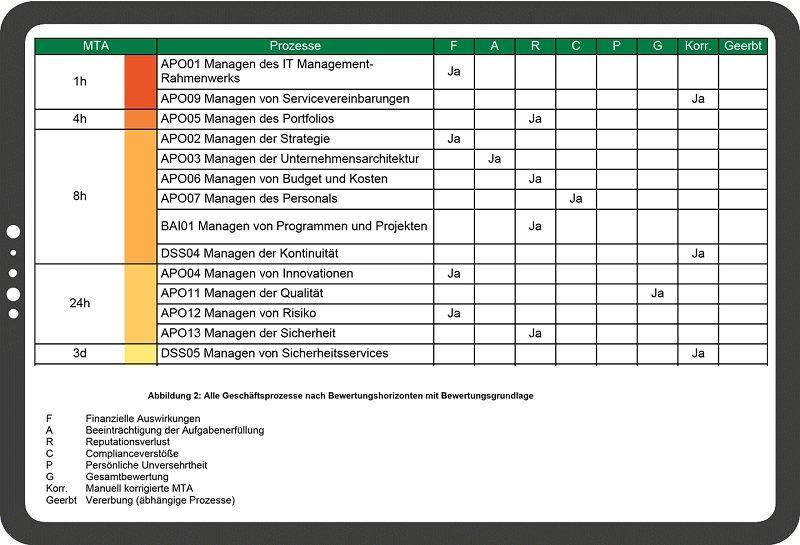

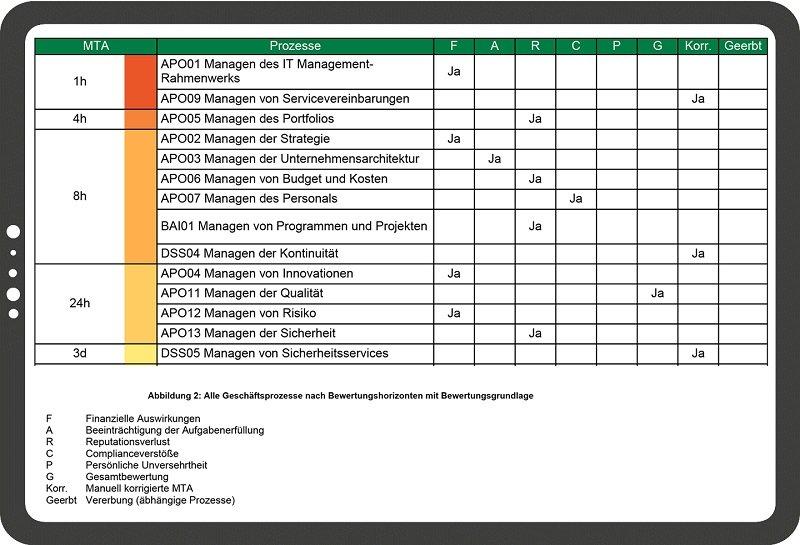

Wie Sie mit dem neuen BSI-Standard zügig ein Notfallmanagement etablieren Arbeitsteilung zwischen BC-Managern und BCM-Koordinatoren Automatisierte Fragebögen zur Datenerhebung für jeden Arbeitsschritt Risikoakzeptanzniveaus und Bewertungshorizonte Integriertes BCM-Dokumentenmanagementsystem Besondere Aufbauorganisation (BAO)

Wie Sie mit dem neuen BSI-Standard zügig ein Notfallmanagement etablieren Arbeitsteilung zwischen BC-Managern und BCM-Koordinatoren Automatisierte Fragebögen zur Datenerhebung für jeden Arbeitsschritt Risikoakzeptanzniveaus und Bewertungshorizonte Integriertes BCM-Dokumentenmanagementsystem Besondere Aufbauorganisation (BAO)